Achamos uns links que estavam perdidos, esperando revisão, que falam sobre um método de sequestro de cookies que foi divulgado em Outubro de 2010, mas pelo visto ainda tem potêncial de atingir qualquer usuário de Redes wireless (wi-fi) abertas que sejam abertas e não criptografadas, deixando vulneráveis contas de sites como Twitter ou Facebook (imagina se um cara avacalhado pega sua conta do FB, com suas fotinhas, seus miguxos, etc… Heheheh…).

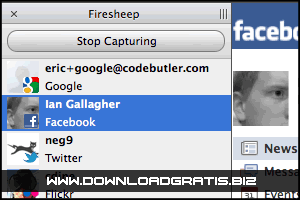

Um dos métodos de sidejacking [3] é feito por meio do Firesheep, uma extensão do Firefox desenvolvida por Eric Butler. Esta extensão usa um packet sniffer (captura pacotes) para interceptar cookies não encriptados de alguns sites, enquanto eles são transmitidos pelas redes [2].

A extensão vem pré configurada para atingir sites como Google, Twitter, Facebook, FourSquare, Gowalla, Amazon.com, Basecamp, bit.ly, Cisco, CNET, Dropbox, Enom, Evernote, Flickr, Github, HackerNews, Harvest, Windows Live, NY Times, Pivotal Tracker, Slicehost,

Tumblr, WordPress, Yahoo e Yelp. Esta lista pode ter sido expandida por conta de alguém que tenha experiência no assunto [1].

Note que o Firesheep não é o único método de session Hijacking que pode ser usado em redes wi-fis abertas. [3]

Existem métodos para prevenir a prática, como uso de HTTPS, uma conexão VPN ou uso de wireless security (segurança para redes sem-fio) [2], mas estes dependem tanto do website, ou de quem administra a rede local que você está acessando… Portanto, convém tomar cuidado ao acessar redes wi-fis abertas, procurando saber se conta com algum destes métodos, ou simplesmente meter um 3G 😛

Fontes

- http://cybervida.com.br/voce-usa-rede-wifi-aberta-cuidado-fireshee

- http://pointecnologia.blogspot.com/2011/03/voce-precisa-se-proteger-do-firesheep.html

- http://en.wikipedia.org/wiki/Firesheep

Veja também

Visão geral

- Categoria(s): Dicas

- Visualizações: 20

- Marcador(es): Em construção, Evernote, Hijacking

- Autor do post: DGTeam